- 防火墙应具备哪些功能

- 随着网络安全威胁的手法越来越多,传统防火墙功能早就已经有鞭长莫及之感。在这样的状况下,逐渐出现称作次世代防火墙(Next Generation Firewall,NGFW)。这种防火墙应具备以下功能:防火墙功能1:具备应用程序流量识别能力,进而强化管理传统的防火墙,是依照封包的来...(2011-03-15)

- 查阅全文...

- 防火墙分类大全

- 如果从防火墙的软、硬件形式来分的话,防火墙可以分为软件防火墙和硬件防火墙以及芯片级防火墙。第一种:软件防火墙软件防火墙运行于特定的计算机上,它需要客户预先安装好的计算机操作系统的支持,一般来说这台计算机就是整个网络的网关。俗称“个人防火墙”...(2011-03-15)

- 查阅全文...

- 企业防火墙构建建议

- 防火墙是保障网络安全的关键组件,但它只是安全企业网络的一个开端而已。对管理员来讲,有必要关注支持失效转移的多防火墙设计。这种防火墙设计的最终结果应是易于管理、高性能、高可用性、高安全性的组合,而且还要少花钱。防火墙不是越多越好在防火墙的设计原理上历来...(2011-03-15)

- 查阅全文...

- 防火墙选购指南

- 作为保护网络的主力安全设备,经过多年的发展,防火墙的技术已经逐步趋于成熟。即便如此,用户在选购防火墙时仍需擦亮眼睛。防火墙是一种部署在内外网边界上的访问控制设备,用来防止未经授权的通信进出被保护的内部网络,通过边界控制强化内部网络的安全策略。防火墙主...(2011-03-15)

- 查阅全文...

- 思科防火墙常见问题解析

- 思科防火墙在使用中,用户常常会遇到如下问题:1. 目前思科公司PIX防火墙系列产品有那些型号,有何区别?在目前的PIX防火墙系列产品中,主要有两种型号PIX515和PIX520。其主要区别如下:思科PIX515适合在中小型企业应用,最大可提供128,000同时连接数。网络接口卡只支持...(2011-03-15)

- 查阅全文...

- 网络防火墙如何进行设置

- 防火墙应该怎样设置才能达到最好的防范效果呢?要构建安全的网络环境,防火墙应该遵循如下设置:1、计算机没有大脑。所以,当ISA的行为和你的要求不一致时,请检查你的设置而不要埋怨ISA。2、只允许你想要允许的客户、源地址、目的地和协议。仔细的检查你的每一条规则,...(2011-03-15)

- 查阅全文...

- 天融信防火墙地址转换配置

- 一、防火墙地址转换配置步骤(内网经过地址转换访问外网)1、配置防火墙内网接口地址:2、配置防火墙外网接口地址:副标题3、配置防火墙默认网关:4、在通讯策略里设置防火墙地址转换策略:源:需要访问的网络 目的:需要被访问网络 通讯方式:NAT副标题5、在访问策...(2011-03-15)

- 查阅全文...

- 如何选购硬件防火墙

- 随着互联网应用的普及和飞速发展,网络安全也成为人们最终担心的一个方面。病毒和黑客攻击作为网络安全的主要隐患,时时刻刻在威胁着进行互联网应用的计算机系统的安全。网络防火墙作为防止黑客入侵的主要手段,也已经成为网络安全建设的必选设备,不仅企事业单位网络需...(2011-03-15)

- 查阅全文...

- 360木马防火墙超强功能简介

- 360公司推出了全球首款“木马防火墙”。木马防火墙是一个划时代的产品,它标志着安全软件结束了“亡羊补牢”式的事后木马查杀历史,跨入了“御木马于电脑之外”的木马防火墙时代。传统安全软件“重查杀、轻防护”,往往在木马...(2011-03-15)

- 查阅全文...

- 硬件防火墙的日常维护

- 硬件防火墙是保障内部网络安全的一道重要屏障。它的安全和稳定,直接关系到整个内部网络的安全。因此,日常例行的检查对于保证硬件防火墙的安全是非常重要的。系统中存在的很多隐患和故障在暴发前都会出现这样或那样的苗头,日常维护的任务就是要发现这些安全隐患,并尽...(2011-03-15)

- 查阅全文...

- 应用防火墙如何解决DDOS攻击

- 网络安全专家表示,随着网络攻击方式越来越狡诈,以网络应用为主营业务的企业应该寻求更好的防火墙对自身进行防护,尤其是针对分布式拒绝服务攻击(DDOS)。超过80%的网络攻击是针对网络应用程序的,而传统的防护措施,诸如服务器周边的防火墙设备所能起到的防护作用很小...(2011-03-15)

- 查阅全文...

- linux iptables防火墙使用技巧

- 一、linux中的iptables防火墙并不能阻止DDOS攻击,建议在项目实施中采购硬件防火墙,置于整个系统之前,用于防DDOS攻击和端口映射;如果对安全有特殊要求,可再加上应用层级的防火墙。二、在项目实施中建议关闭Linux服务器的iptables防火墙或FreeBSD的ipfw,目的为:①更...(2011-03-15)

- 查阅全文...

- Web应用防火墙入门知识

- Web应用防火墙正日趋流行,过去这些工具被很少数的大型项目垄断,但是,随着大量的低成本产品的面市以及可供选择的开源试用产品的出现,它们最终能被大多数人所使用。在这篇文章中,先向大家介绍Web应用防火墙能干什么,然后快速的概览一下Web应用防火墙最有用的一些特...(2011-03-15)

- 查阅全文...

- 企业vpn防火墙路由器解决方案

- TP-LINK的企业VPN防火墙路由器系列能为您提供多种VPN解决方案,有效提高工作效率、节省大量通信费用,并保证数据安全。远程访问 VPN:适用于出差在外或在家办公的员工接入公司内部网公司总部使用企业VPN防火墙路由器TL-FR6300V/6300V+作为VPN Server并接入Internet;在外...(2011-03-15)

- 查阅全文...

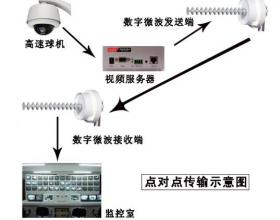

- 视频会议方案

- 视频会议方案,是设计实时的声音、视频、文字、图像、和动画等媒体通过网络进行信息交互的过程的方案。通过视频会议,身处不同地点的人们可以进行即时的交流:不仅仅是声音,还包括图像、数据和文件共享等,它使得用户能够像面对面那样交流。一套完善的视频会议方案可以...(2011-03-14)

- 查阅全文...

- 防火墙测试

- 防火墙测试仪器是思博伦通信公司的SmartBits 6000B。控制台使用一台配置为PIII 1GHz/128M内存/20G硬盘的惠普台式机。在测试百兆防火墙性能时,使用SmartBits 6000B的10/100M Ethernet SmartMetrics模块的两个10/100Base-TX端口,将其分别与防火墙的内外网口直连。测试千...(2011-03-14)

- 查阅全文...

- 龙盾iis防火墙功能介绍

- “龙盾IIS防火墙”是一款经典的IIS网站安全防护软件,经过十年的技术沉淀,“龙盾IIS防火墙”对于当前流行的各种网站入侵,均具有一流的防御效果。“龙盾IIS防火墙”采用高效、安全的系统接口为IIS网站提供了如下保护:防止木马上传:&ld...(2011-03-14)

- 查阅全文...

- 如何选购Web应用防火墙

- Web应用防火墙旨在保护Web应用程序避免受到跨站脚本攻击和SQL注入攻击等常见的威胁。网络防火墙是防御网络周边环境的,然而,Web应用防火墙位于Web客户端和服务器之间,分析违反计划的安全政策的应用层通讯。虽然一些传统的防火墙提供了某种程度的应用程序熟悉能力,但...(2011-03-14)

- 查阅全文...

- 十大windows免费防火墙软件推荐

- Windows防火墙软件可以防御黑客基于安全策略或防火墙规则的攻击。一款合格的防火墙软件还可以防止与其他存在恶意行为的电脑或程序间的未授权通信。防火墙软件可以防护木马,键盘记录器,蠕虫,间谍软件和其他类型的恶意软件。安全意识强的用户会选择首先安装防火墙软件...(2011-03-14)

- 查阅全文...

- 通过如下方法确保企业网络安全

- 攻击者恶意地利用蠕虫和拒绝服务攻击耗用主机和网络资源。有时,错误配置的主机和服务器也会发送能够占用网络资源的数据通信。对网络管理员和专业安全人员来说,拥有一些必要的工具和机制来确认和分类网络安全威胁是至关重要的。许多人将安全威胁分类为两种:一是逻辑攻...(2011-03-14)

- 查阅全文...

- 防火墙配置命令

- 防火墙的基本功能,是通过六个命令来完成的。一般情况下,除非有特殊的安全需求,防火墙配置命令基本可以搞定。下面笔者就结合CISCO的防火墙,来谈谈防火墙的基本配置,希望能够给大家一点参考。防火墙配置命令一:interfaceInterface是防火墙配置中最基本的命令之一,...(2011-03-14)

- 查阅全文...

- windows2003构建服务器防火墙

- Windows 2003提供的防火墙称为Internet连接防火墙,通过允许安全的网络通信通过防火墙进入网络,同时拒绝不安全的通信进入,使网络免受外来威胁。Internet连接防火墙只包含在 Windows Server 2003 Standard Edition和32位版本的 Windows Server 2003 Enterprise Edition...(2011-03-14)

- 查阅全文...

- 网吧防火墙配置

- 网吧防火墙的具体配置方法不是千篇一律的,在此介绍一些防火墙的通用配置方法。一. 网吧防火墙的配置原则默认情况下,网吧防火墙都是按以下两种情况配置的:●拒绝所有的流量,这需要在你的网络中特殊指定能够进入和出去的流量的一些类型。●允许所有的流量,这种情况需...(2011-03-14)

- 查阅全文...

- 局域网文件共享如何保证安全

- 在企业的网络中,最常用的功能莫过于“共享文件”了。财务部门需要当月员工的考勤信息,人事部门可能不会亲自拿过去,而是在网络上共享;生产部门的生产报表也不会用书面的资料分发,而是放在网络的共享文件夹下,谁需要的话,就自己去查看就可以了,等等。类...(2011-03-14)

- 查阅全文...